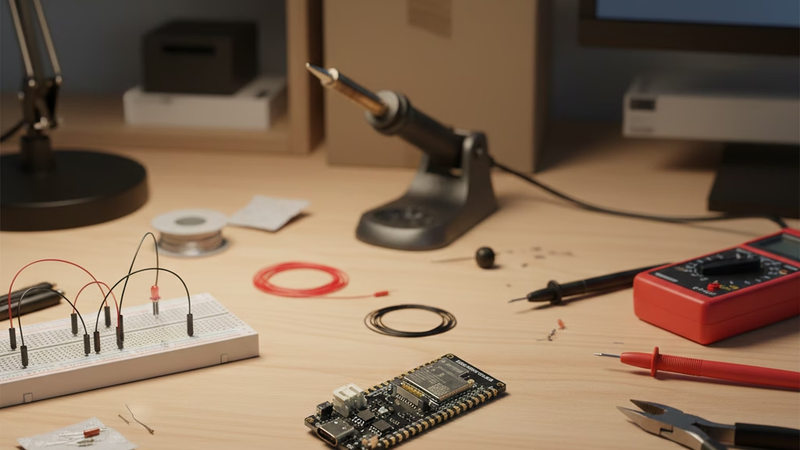

Eine einfache Ampelschaltung mit Arduino oder ESP32 – Hardware, Logik und sauberer Code

Baue eine einfache Ampelschaltung mit Arduino oder ESP32.…

Analysen, Tutorials und Projekte aus der Praxis – von Docker bis HomeLab, immer mit Blick auf klare Schritte und saubere Ergebnisse.

Kuratierte Beiträge, sauber sortiert – entdecke neue Ideen, Projekte und Lösungen.

Baue eine einfache Ampelschaltung mit Arduino oder ESP32.…

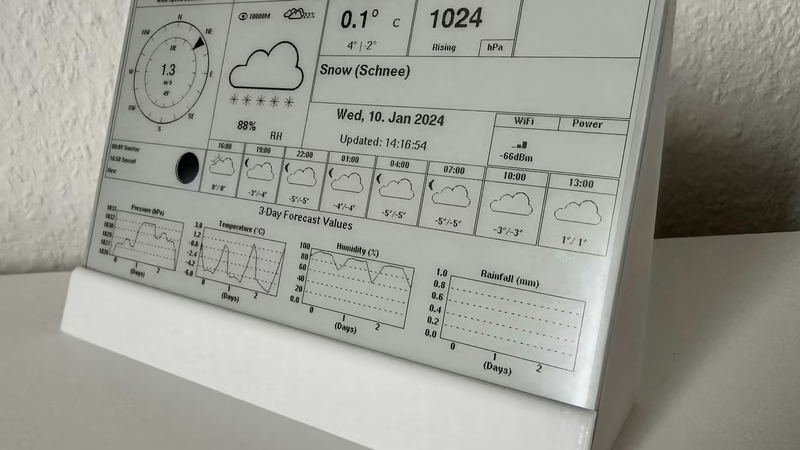

Warum scheitern viele Projekte mit Waveshare und GoodDisplay?…

Maximiere die Batterielaufzeit deines ESP32 mit Deep Sleep.…

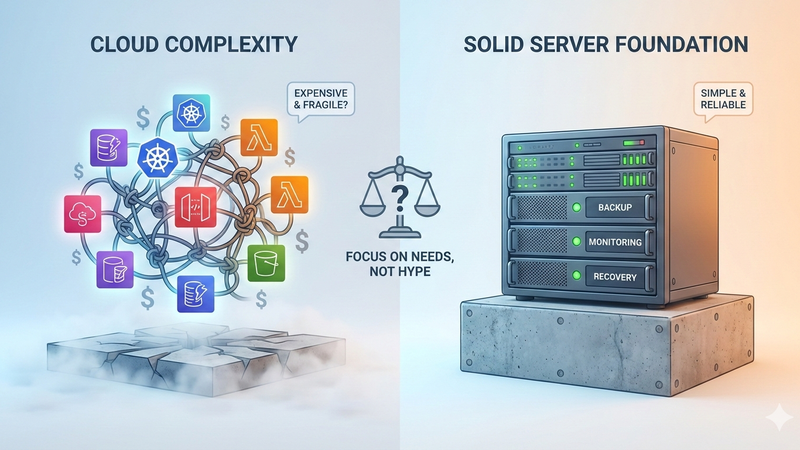

Cloudlösungen sind nicht immer die beste Wahl für kleine und mittlere Firmen.…

Wie Spiderfoot dir hilft, Informationen über IPs, Domains und mehr effizient zu sammeln und zu analysieren – ideal für Cyber-Profis!

Entdecke die Ursachen des Lüfterbrummens beim ULANZI 40W Pro und erfahre, wie du das Problem einfach lösen kannst.…

Baue dein eigenes Wetterdisplay mit ESP32 und E-Paper!…

Entdecke, wie der Nginx Proxy Manager dein Webserver-Management vereinfacht.…

Warum Apple Health die bessere Wahl für Android-Smartwatches ist.…

Der SenseCAP Solar Node P1-Pro für Meshtastic verspricht viel, scheitert jedoch im deutschen Winter.…

Tipps zur Anzeige von Grafiken auf dem Waveshare ESP32-S3 1.47" Touch Display in der Arduino IDE ohne SD-Karte. So gelingt dein UI-Projekt!

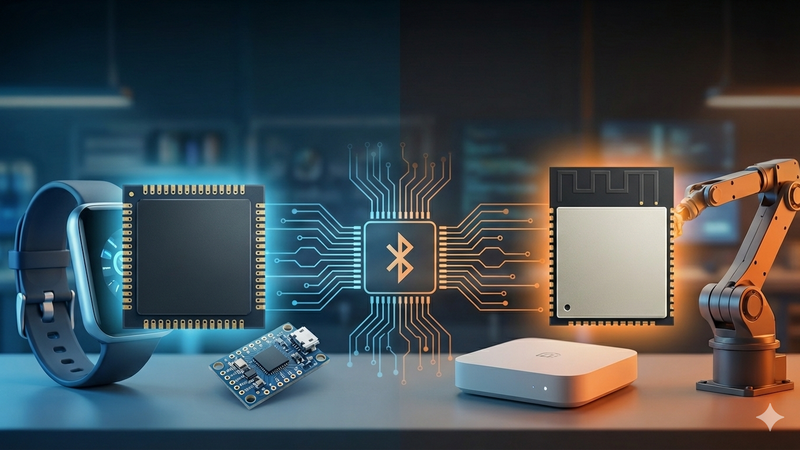

Vergleiche den nRF52840 und ESP32 für IoT-Projekte.…

Erfahren Sie, wie Sie Zabbix schnell und einfach mit Docker Compose installieren.…

Entdecke die SmallRig NP-FZ100 Akkus im Langzeittest.…

Lerne, wie du Nextcloud einfach mit Docker Compose auf deinem Server einrichtest.…